Несмотря на то, что компания Google заявила о переходе на беспарольную аутентификацию в 2022 году, тотального отказа от использования стандартных данных аутентификации (логин и пароль) не произошло. Однако технология уже внедрена и работает.

Что собой представляет Passkey

Passkey — это способ авторизации на сайте или в приложении без стандартного ввода пароля или ответа на вопрос. Технология запрашивает иные данные, доступные только пользователю, чтобы усилить защиту личной информации человека в сети.

Давайте посмотрим на рабочий процесс технологии Passkey.

Как авторизоваться с Passkey

Рабочий процесс подобной аутентификации:

-

Создаём ключи на одном из устройств

-

Кликаем по функции «Авторизоваться в профиле» на сайте или в приложении на смартфоне

-

Вводим логин или юзернейм, номер мобильного, в зависимости от того, что потребует система

-

На смартфон приходит сообщение с просьбой разблокировать доступ

-

Кликаем по кнопке «Подтвердить», которую система отображает на экране телефона

Браузер или приложение открывает личный кабинет или главную страницу сайта, игры или другого сервиса, куда нам нужен доступ.

Некоторые шаги Passkey напоминают разблокировку приложений или сайтов по двухфакторной аутентификации. Разработчики уверяют, что Passkey более продвинутый в плане защиты личных данных пользователя.

Давайте узнаем, чем беспарольная аутентификация превосходит старые способы защиты аккаунта.

Passkey vs 2Fa и MultiFa Authentication

Вспомним, что такое двухфакторная и мультифакторная аутентификация перед проведением сравнения.

-

2Fa Authentication — это авторизация в программе или на сайте двумя различными методами одновременно. К примеру, вы вводите логин и пароль, затем подтверждаете вход кодом, который приходит в виде SMS на смартфон.

-

Мультифакторная аутентификация — то же самое, что 2Fa. Только количество подтверждений авторизации увеличено вдвое. Допустим, помимо пароля и кода из SMS вам нужно будет перейти по ссылке, которая придёт на электронный почтовый ящик.

Несмотря на кажущуюся сложность подобного вида авторизаций на сайтах и в приложениях, взломать личный кабинет пользователя с современными технологиями подмены SIM-карты довольно легко. Вот только один из примеров:

-

Злоумышленник собирает информацию о пользователе с помощью фишинга или специальных сервисов, например Instahero, SocialKit

-

Мошенник обращается к оператору провайдера сети, чьей SIM-картой пользуется человек. Вор использует полученные данные в результате фишинга для подтверждения личности владельца

-

В большинстве случаев подтверждение проходит успешно, а пользователь ничего не подозревает о мошеннических действиях. Оператор заменяет номер от текущей SIM-карты на другой либо выдаёт новую симку

-

Карта, находящаяся у пользователя в смартфоне, заблокирована. SMS и звонки будут приходить на чужую

У злоумышленника есть немного времени, пока пользователь поймёт, что его SIM-карта заблокирована. Однако этого будет достаточно, чтобы получить необходимую информацию. Обычно все эти действия проводятся ночью, пока пользователь спит.

Если была применена беспарольная аутентификация, то злоумышленнику нужно:

-

выкрасть смартфон

-

получить удалённый доступ к устройству

Это сделать гораздо сложнее. Поэтому Passkey выигрывает в защите личных данных пользователя на фоне двухфакторной и мультифакторной аутентификации.

Типы Passkey

Теперь вы знаете, что такое Passkey, и захотите использовать решение на своём устройстве. Давайте рассмотрим, какие виды беспарольной аутентификации бывают:

OTP-код

Это первый способ аутентификации. Был изобретён ещё в 80-х годах XX века. Длина кода варьируется от 4 до 12 символов. Специальная программа создаёт код и присылает пользователю на телефон. Он вводит его, и действие кода аннулируется после входа. Есть ещё резервные OTP-коды. Они действуют в течение нескольких дней или месяцев. Резервные коды нужны для входа в профиль, если пользователь потеряет доступ к SIM-карте или телефону.

Пример: Google Authenticator. Также вы можете использовать предложения от МТС Exolve, например SMS API, для получения доступа пользователей к вашим приложениям или сайтам.

QR-код

Это современное изобретение появилось относительно недавно. Смысл его работы прост: вы сканируете камерой смартфона QR-код приложения на экране компьютера или другого телефона и входите в программу.

Пример: вход в приложения WhatsApp, Telegram по QR-коду как один из видов авторизации.

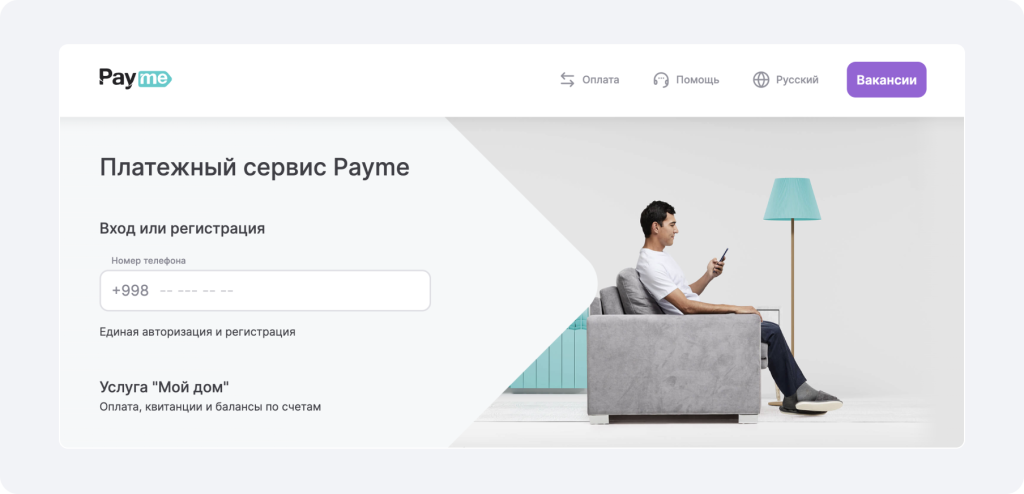

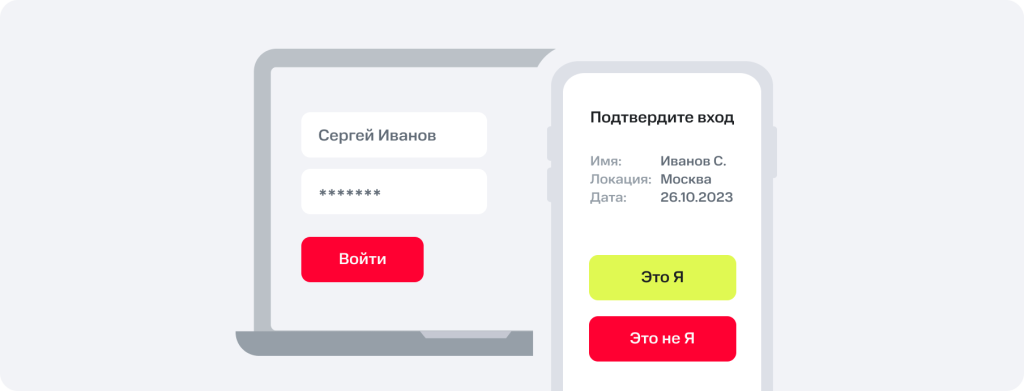

Push-уведомления

Пользователи сравнивают этот вид аутентификации с QR-кодами. Чтобы войти в приложение, вы должны быть авторизованы на одном из устройств. Входите в свой профиль на другом и подтверждаете личность push-уведомлением. Дополнительно система, возможно, потребует подтвердить данные вводом PIN-кода или биометрией.

Пример: Microsoft Authenticator.

OAuth или OpenID

Этот вид беспарольной аутентификации позволяет с помощью одной учётной записи залогиниться в приложении.

Пример: через учётную запись VK можно залогиниться в «Яндекс Почте», «Яндекс Диске».

Криптографические ключи

Совершенно новый вид аутентификации. Такие ключи защищены от подделки, так как уникальны и принадлежат только одному пользователю.

Что такое криптографические ключи

Существует два вида криптографических ключей:

-

Приватные. Доступны только пользователю. Они хранятся у него на устройстве и нужны для аутентификации

-

Публичные. Доступны всем. Это цифровой аккаунт человека

Вы сможете привязать приватный ключ к нескольким устройствам на случай потери одного из них. Однако система создаёт уникальную комбинацию для каждого аккаунта.

Принцип работы Passkey таков:

-

Вы заходите на сайт и кликаете по кнопке «Войти в профиль»

-

Система находит ваш публичный ключ. Вы уже знаете, что им является цифровой профиль

-

Система отправляет запрос об аутентификации на смартфон

-

Можно разблокировать доступ к аккаунту PIN-кодом, пальцем или любым другим способом, который вы заложили при создании криптографического ключа

Программисты работают над новой возможностью входа в профиль в приложении — через Bluetooth. Суть такова: вы проходите авторизацию на сайте на ноутбуке. Рядом с вами смартфон. На него приходит запрос об аутентификации. Вы подключаете Bluetooth и через него входите в профиль.

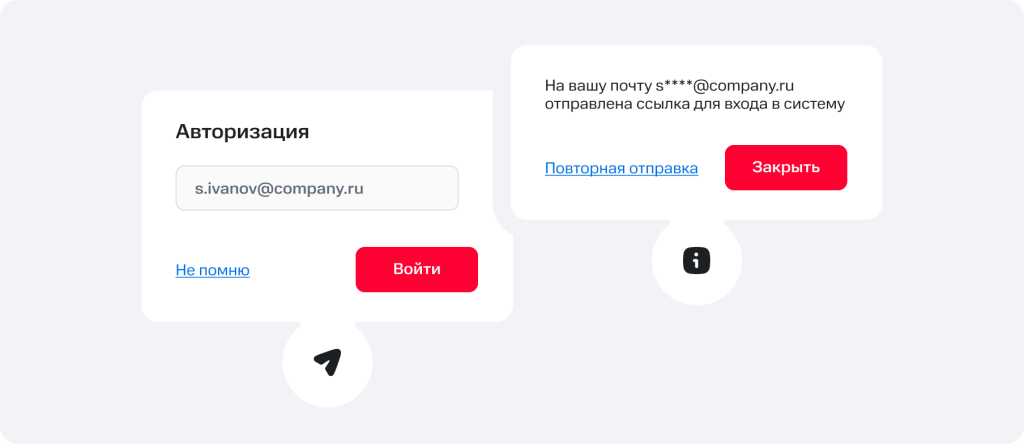

Одноразовые ссылки на почту как исчезающий вид

Существуют ещё одноразовые ссылки. Сервис высылает их на электронную почту, и нужно зайти туда, а затем кликнуть по ссылке. Этот вид аутентификации устарел. Его не используют по причине того, что многие пользователи забывают имена и пароли от электронных ящиков. Они не смогут попасть в него, если создали только для регистрации в приложении, а потом успешно забыли.

Теперь вы знаете о беспарольной аутентификации. Давайте попробуем подключить её.

Процедура подключения беспарольной аутентификации

Два простых шага отделяют вас от создания беспарольной аутентификации для своего профиля:

-

Проверка совместимости с гаджетом

-

Создание ключа

Давайте попробуем сделать первый шаг и проверим совместимость с вашим гаджетом:

-

Операционная система для ПК — Windows 10 или выше, ОС от Apple Ventura для персонального компьютера «Макинтош»

-

ОС для смартфонов — Android 9+ или iPhone с iOS выше 16-й версии

-

Поддержка протокола FIDO2. Наличие этой фичи можно проверить на сайте

Предварительно проверьте разблокировку своего смартфона. Если вы смогли разблокировать телефон пальцем или PIN-кодом без багов и зависаний, то переходим ко второму шагу.

Рассмотрим пример создания приватного ключа для привязки пассключа к браузеру на ПК или ноутбуке:

-

Войдите в аккаунт Google и перейдите на страницу Google passkeys

-

Если у вас смартфон на Android, то система создаёт ключи автоматически

-

Если вы не увидели ключей, то кликните по кнопке Use Passkeys

-

Кликните Continue, а затем ещё раз Continue, когда система попросит вас согласиться с созданием ключей

-

Подтвердите, что именно вы входите в профиль, введя PIN-код или биометрические данные

Система оповестит вас, что ключ создан. Теперь можно заходить в свой профиль с этого устройства, не вводя пароля. Вам нужно будет только подтверждать каждый раз свою личность PIN-кодом или биометрическими данными с телефона.

Заключение

Теперь вы знаете, что собой представляет Passkey. Мы показали типы и примеры использования для пользователя. Вы научились создавать Passkey для аккаунта Google. Повторите процедуру с профилем в другом приложении, и вы сможете настроить беспарольную аутентификацию для него.